Réduisez les temps d’évaluation des risques tiers jusqu’à 70% grâce à la collecte de données optimisée par IA, aux workflows configurables et aux règles d’automatisation déclenchées par des événements particuliers.

Third-Party Management

Faire évoluer l’utilisation des tiers de manière sûre et sécurisée

Automatisez l'évaluation et la gestion du cycle de vie du risque tiers pour créer un écosystème tiers plus résilient, plus sécurisé et plus évolutif.

Accélérer

Orienter

Adaptez la précision des évaluations et anticipez les priorités pour la gestion des risques avec plus de 20 millions d'informations prêtes à l'emploi sur les cyber-risques et les cyber-attaques.

Informer

Activez la notation et l’analyse des tiers en contexte pour prendre des décisions éclairées par les risques et garantir que votre entreprise étendue est sécurisée et résiliente.

Conformité en matière de protection des données et de gestion des tiers : une approche unifiée

Automatiser l’intégration et l’évaluation

Notre solution simplifie ce processus en centralisant et en automatisant les étapes clés des workflows d’intégration et d’évaluation des tiers.

FONCTIONNALITÉS CLÉS

Automatisation des vérifications préalables en les comparant aux bases de données de notation des risques et de conformité

Hiérarchisation et tri des tiers en fonction du contexte pour orienter les priorités de traitement et les niveaux d’évaluations requis

Exploitation de l’IA pour ingérer des preuves extérieures sur les risques et générer des réponses aux questionnaires

Accélération des processus de validation automatique des tiers à risque faible

.svg)

Mettre en évidence et traiter/atténuer les incidents et les risques

Les violations et les interruptions de fourniture chez les tiers se multiplient, et les évaluations périodiques standard ne suffisent plus. Notre solution fournit une visibilité en temps réel sur l'évolution les incidents et les risques tiers émergents, afin de soutenir des workflows d’atténuation proactifs.

FONCTIONNALITÉS CLÉS

Analyse des tiers sur plusieurs domaines de risque pour évaluer la sécurité, la protection de la vie privée, l’éthique, la conformité, etc.

Assignation de responsables et suivi des incidents, des risques et des tâches, dans les équipes internes et externes

Optimisation de la communication et du suivi des tiers grâce à des évaluations intégrées

Acceptation du risque collaborative et responsabilité claire facilitées

Renforcer la vérification préalable et la surveillance des risques grâce aux notations de cybersécurité et aux alertes de violations

Votre exposition au risque tiers évolue en permanence. Notre solution fournit des notations de cybersécurité prêtes à l'emploi pour automatiser la vérification prélable des nouveaux risque tiers et pour surveiller en continu l’évolution de leur profil.

FONCTIONNALITÉS CLÉS

Vérification et surveillance des notations des cyber-risques et de l’activité en termes de violations de données avec RiskRecon, SecurityScorecard et HackNotice

Renseignement et validation de la cotation des risques inhérents et résiduels avec des données extérieures

Détermination proactive des changements dans la posture de risque et atténuation des incidents avant qu’ils n’affectent votre entreprise

Soutenir la diligence raisonnable en matière d’éthique et de conformité

Travailler en toute sécurité avec une tierce partie nécessite plus qu’une simple évaluation de la sécurité. Notre solution optimise les revues d'éthique et de conformité pour identifier de manière proactive les risques sur la réputation et sur la conformité et établir des relations de confiance éthiques avec des tiers.

FONCTIONNALITÉS CLÉS

Intégration et workflows prédéfinis pour tirer parti des bases de données et des listes de risques et de conformité de Dow Jones

PPE, sanctions et vérification des listes de surveillance

Surveillance de la mauvaise presse et des risques sur la réputation

Recherche et rapports de diligence raisonnable renforcée dans l’application

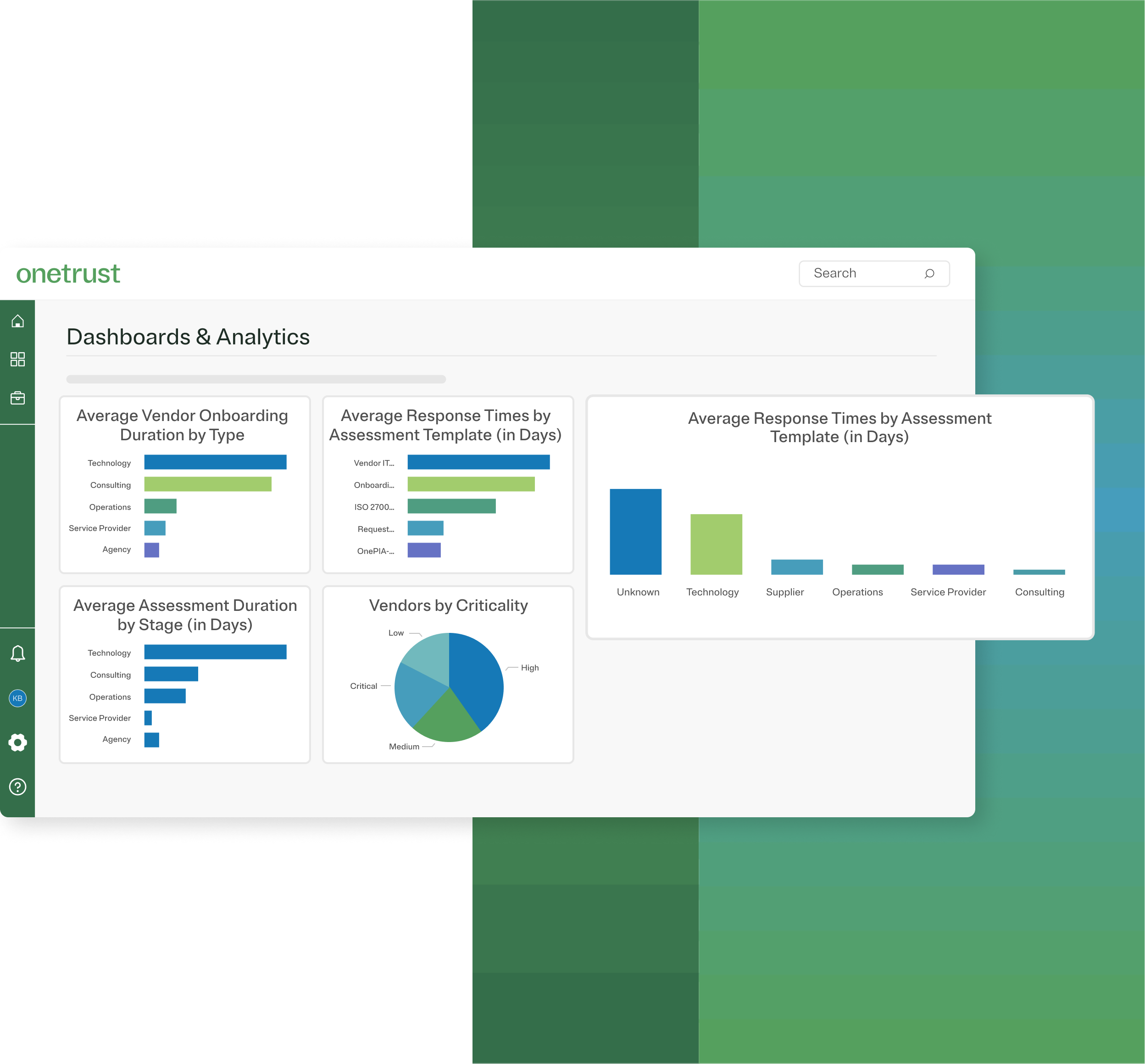

Faire émerger des insights sur les risques pertinents et contextualisés

Mettez en évidence les informations pertinentes sur les risques tout au long du cycle de vie des tiers pour garantir qu’ils sont évalués au bon niveau de précision et qu’ils satisfont vos critères de tolérance au risque.

FONCTIONNALITÉS CLÉS

Orienter l’intégration et les évaluations avec des informations sur les risques inhérents et spécifiques aux domaines concernés

Faciliter un scoring précis des risques tout au long du cycle de vie des tiers

Renforcer les décisions d’acceptation et de validation des risques grâce à une visibilité claire

Fournir aux équipes d’approvisionnement et d’achats des informations pertinentes leur permettant de prendre des décisions éclairées par les risques

Produits phares

Third-Party Risk Management

Gérez et automatisez l’ensemble du cycle de vie des tiers, notamment leur intégration, leur évaluation, l’atténuation des risques, le reporting, la surveillance jusqu’à la fin de la relation.

En savoir plusThird-Party Risk Exchange

Accédez aux évaluations des risques de cybersécurité et intégrez-les à partir de SecurityScorecard, RiskRecon et HackNotice.

En savoir plusThird-Party Due Diligence

Vérifiez, évaluez et surveillez les risques d’éthique et de conformité des tiers avec l’accès aux bases de données de Dow Jones.

En savoir plusDes résultats prouvés

"Il n’y a pas de comparaison entre Third-Party Risk Exchange et la solution que nous utilisions auparavant. Third-Party Risk Exchange exploite des outils et des techniques modernes pour fournir une technologie de gestion des risques tiers, ce qui est essentiel alors que nous travaillons à sécuriser les données personnelles de santé de nos patients de la manière la plus simplifiée et la plus automatisée possible."

Marcelle Bicker, Senior Information Security Compliance Analyst, at Rochester Regional Health

Plus de 20 M

d’informations sur les risques et les attaques cyber

Les données prêtes à l’emploi provenant des principaux fournisseurs de renseignements sur les risques intègrent des informations sur les cyber-risques et les attaques en temps quasi réel dans les workflows d’évaluation et de surveillance.

9,2 M

de workflows d’événements critiques

Les clients utilisent en moyenne 9,2 millions de workflows d’événements critiques par an, en répondant de manière proactive aux changements de posture du risque tiers.

Une collaboration en partenariat avec les leaders du secteur

Nos partenaires de services pour la gestion des tiers et nos intégrations transparentes de partenaires technologiques vous permettent d’automatiser encore plus facilement votre cycle de vie de gestion de tiers.

Partenaires de service :

Partenaires technologiques :

Autres ressources pertinentes

Trouvez l’offre de gestion des tiers qui répond à vos besoins

FAQ

Les risques liés aux personnes, aux processus et à la technologie existent et ne s’arrêtent pas aux limites internes de votre organisation. Une gestion efficace de l’écosystème de tiers permet de gagner la confiance, d’optimiser son efficacité et d’améliorer sa réputation. Nous vous accompagnons en automatisant la gestion des risques fournisseur sur l’ensemble de la chaîne de valeur et d’approvisionnement, de l’intégration des partenaires technologiques et des fournisseurs de services, entre autres, jusqu’à la fin de la relation.

Notre technologie est construite sur un concept de plateforme qui vous permet de traiter ce qui est le plus pertinent pour vos processus de gestion des risques actuels et d’ajouter de nouvelles capacités à mesure que les besoins de l’entreprise évoluent. Profitez aujourd’hui d’une évaluation, d’une hiérarchisation et d’une cotation des risques automatisées, ou accédez à un référentiel de risques fournisseur qui fournit des milliers de profils de confiance de tiers. Explorez demain de nouvelles capacités de la plateforme pour accompagner vos programmes de protection de la vie privée, de sécurité ou d’éthique.